Webアプリケーション診断

サイバー攻撃から企業を守るために行われるセキュリティ対策。その中でも、攻撃者の視点による類似攻撃を行った脆弱性をチェックするのがWebアプリケーション診断です。ここでは、Webアプリケーション診断の概要や必要性について紹介します。

Webアプリケーション診断とは

Webアプリケーションとは、自社のホームページやECサイトなどのWebサイト、業務アプリケーションなどのWebで動くアプリケーションを意味します。

Webアプリケーション診断は、Webアプリケーションに存在する脆弱性の有無や程度をチェックするものであり、得られた結果に応じてセキュリティ上の問題を把握し、対策を講じることを目的とします。

Webアプリケーション診断を主な実施方法の観点でみると次のように分けられます。

- 診断員が手動で行う手動診断

- ツールを使って診断するツール診断

また、Webアプリケーション診断を実施場所の観点でみると次のように分けられます。

- インターネット経由で実施するリモート診断

- 現地で診断するオンサイト診断

Webアプリケーション診断の必要性

クレジットカード情報や顧客リストなどの情報漏えい被害が度々報じられています。 この情報漏えいの原因の一つとして、Webアプリケーションの脆弱性が挙げられます。

Webアプリケーションを開発する際、脆弱性対策を考慮して設計やコーディングなどを行うことが求められます。しかし、実際の開発現場では、人員や納期などが制限されているため、脆弱性対策を考慮した開発が難しい場合が多いです。

また、Webアプリケーションの構成がWebサイトごとに異なることも、開発者による脆弱性の検出を難しくしています。 さらに、Webアプリケーションに対して新たな攻撃手法が発見され、攻撃手法は日々、多様化しています。

このような状況のため、外部の専門家によるWebアプリケーション診断が必要なのです。

Webアプリケーションの危険性

WebアプリケーションはOSやサーバーソフトなどのプラットフォームと比較して情報漏洩リスクが高い傾向にあります。Webアプリケーションはオーダーメイドで開発されることも多く、プラットフォームと比較したときに脆弱性が発見された際の情報共有・パッチ公開が十分に行われているとは言えません。

また、Webアプリケーションは便利な一方で、開発過程で脆弱性が生じやすい傾向にあります。Webアプリケーションに対する攻撃の種類を挙げてみましょう。

- SQLインジェクション攻撃

- クロスサイトスクリプティング攻撃

- DoS/DDoS攻撃

- OSコマンドインジェクション攻撃

- LDAPインジェクション攻撃

- ブルートフォースアタック

- ディレクトリ・トラバーサル攻撃

- ゼロデイ攻撃

- ドライブバイダウンロード攻撃

Webアプリケーションの脆弱性がなくならないのはなぜ?

Webアプリケーションは開発コストや期間が制限されていること、開発側のスキルが不足していることが原因で脆弱性がなくならないと考えられています。また、システムに落とし込む際の認識のずれも脆弱性を生み出す要因となっているでしょう。

攻撃者は脆弱性をあらゆる手段で探し出します。あらゆる攻撃に対応するための時間やスキルが企業側、開発側に不足していることも、脆弱性がなくならない理由として考えることができるため、脆弱性はあるものをして対策することが求められます。

アルファネットのWebアプリケーション診断項目

スタンダード

SQLインジェクションやクロスサイトスクリプティングなど、特に代表的な攻撃手法を用いた診断サービスです。

| 診断項目 | 診断概要 |

|---|---|

| SQLインジェクションの脆弱性 | Webアプリケーションを経由したデータベースの不正操作ができないか検査 |

| クロスサイトスクリプティングの脆弱性 | 利用者のブラウザ上で悪意あるスクリプトが実行されないか検査 |

| クロスサイトリクエストフォージェリの脆弱性 | 利用者の意図しない情報登録、更新などの操作が実行されないか検査 |

| OSコマンドインジェクションの脆弱性 | サーバ上で悪意あるOSコマンドの実行ができないか検査 |

| Webコンテンツのディレクトリ一覧の閲覧可能性 | ディレクトリ内のファイル一覧表示ができないか検査 |

| メールヘッダインジェクションの脆弱性 | メール送信機能で、件名や差出人の変更などのメールヘッダの操作ができないか検査 |

| ディレクトリトラバーサルの脆弱性 | 本来アクセス不可なファイルへ、アクセスできてしまわないか検査 |

| オープンリダイレクトの脆弱性 | 利用者が悪意あるURLへリダイレクトされないか検査 |

| HTTPヘッダインジェクションの脆弱性 | 悪意あるHTTPレスポンスヘッダの追加ができないか検査 |

| 不適切な認証制御 | 認証前に、認証後のページにアクセスできないか検査 |

| セッションIDの推測可能性 | セッションIDが容易に推測できないか検査 |

| セッションフィクセーション検査 | 認証前に固定したセッションIDを利用したセッションハイジャックが行われないか検査 |

| Cookieのsecure属性の問題 | セッションIDにsecure属性が付与されているか検査 |

| 不適切な認可制御 | 本来アクセスできない他の利用者のデータにアクセスできないか検査 |

| 不適切なクエリストリング利用 | クエリストリングにIDやパスワードなどの重要な情報が含まれていないか検査 |

| 不適切なCookie利用 | CookieにIDやパスワードなどの重要な情報が含まれていないか検査 |

| ログアウト機能における問題 | ログアウト機能で適切にセッションが破棄されているか検査 |

| 不適切なエラーメッセージ | エラーメッセージから、使用されているIDなどの情報が判別可能か検査 |

| 不適切なパスワード保存 | パスワードが平文や元に戻せる状態で保存されていないか検査 |

| エラーページのWebアプリケーション情報漏えい | デバッグ機能、スタックトレースなどにより攻撃者に有用なメッセージが表示されていないか検査 |

| 自動返信メールの内容改ざん可能性 | 自動返信メールを送信する機能で、メール内容が改ざんされないか検査 |

| HTTPヘッダの問題 | レスポンスヘッダに、クリックジャッキング対策のようなセキュリティ向上が期待できるヘッダフィールドが含まれているか検査 |

アドバンスド

スタンダードの全ての診断項目は網羅し、それに加えて多数の脆弱性の有無を診断できます。

Webアプリケーションセキュリティのスペシャリストが、実際の攻撃者と同じ目線で検証パターンをピックアップし、手動で深度の深い検査を提供してくれます。

サイバー攻撃を受けた場合、自社のビジネスに多大な影響を及ぼす会社におすすめです。

| 診断項目 | 診断概要 |

|---|---|

| SSIインジェクションの脆弱性 | 悪意あるSSIスクリプトによる不正な操作が行われないか検査 |

| XMLインジェクションの脆弱性 | 悪意あるXMLを含むリクエストの送信で不正な操作が行われないか検査 |

| XPathインジェクションの脆弱性 | 悪意あるXPathクエリーの発行で不正な操作が行われないか検査 |

| LDAPインジェクションの脆弱性 | 悪意あるLDAPクエリーの発行で不正な操作が行われないか検査 |

| hiddenパラメータ改ざんによる不正な情報の登録可能性 | 商品価格の改ざんのような不正な情報の入力ができないか検査 |

| 不適切なhiddenパラメータの利用 | hiddenパラメータに機密情報を格納していないか検査 |

| SSLサーバ証明書の問題 | 証明書の信頼性を低下させる問題がないか検査 |

| SSL利用の問題 | 適切に通信が暗号化されてるか検査 |

| クライアントサイドコメントの情報漏えい | コメントに、攻撃者に有用になる不適切な内容が含まれていないか検査 |

| Webアプリケーションのロジック問題 | 上記項目に該当しない、診断対象固有の問題に対する検査 |

アルファネットの公式HPから

Webアプリケーション診断の

費用について相談する

Webアプリケーション診断がおすすめ

Webアプリケーション診断は、Webサイトの脆弱性診断を行ったことがないサイト、リリース前のサイト、ECサイトや個人情報を扱うサイトなどを運営している企業におすすめです。

攻撃手法は日々多様化しているため、前回のWebアプリケーション診断から1年以上経過している場合も、再度Webアプリケーション診断を実施するよう検討しましょう。

Webアプリケーション診断の関連ページ

セキュリティ対策を根本から支える

当ページの監修協力であるホワイトハッカーが所属する株式会社アルファネット。事務機器用品を中心とするカタログ通販サービス「たのめーる」が有名な大塚商会のグループ企業です。

大塚商会はコンピュータ・ネットワーク関連のシステムインテグレーション事業や、コンピュータ機器の保守、アウトソーシングのサービスも中核にしており、その中でアルファネットはサイバーセキュリティ対策の専門グループ企業として活躍しています。

巨大なデータベース・ネットワークを日々守り続けているのは、ホワイトハッカーの主導による正確な診断と、ツールによる包括的な診断によるもの。大塚商会のグループ企業や顧客を中心に、そのサービスを提供してきました。

またメール訓練など、社員育成の提供にも力を入れています。

アプリケーション診断

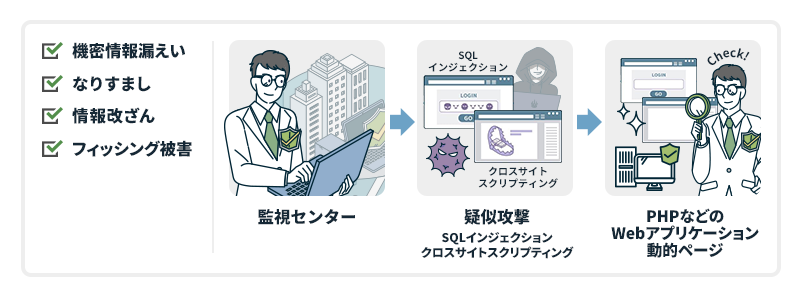

Webサービスの動的ページに対し、外部から疑似攻撃

- 攻撃手法

SQLインジェクション/クロスサイトスクリプティングなど - 洗い出せる危険性

Webサイトの機密情報漏えい/なりすまし/フィッシング被害/ネットショップサイトの価格改ざんなど

予算に合わせて診断対象を選定するプランもあるため、まずは問い合わせてみてください。